Posts by Enrique Relucio

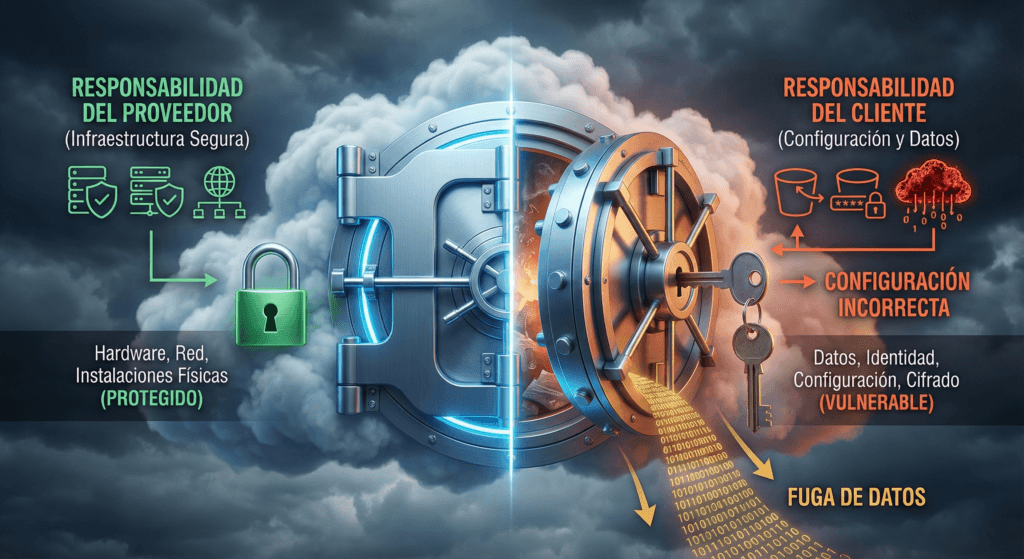

Mitos de la seguridad cloud: Por qué la configuración por defecto no te protege

En las últimas semanas he mantenido varias reuniones con directivos que me han dejado realmente inquieto. Hay un patrón se repite de forma sistemática que parecía que ya deberíamos haber superado. Me siento con un CEO o un Director General para revisar su estrategia digital y, cuando toco el tema de la inversión específica en […]

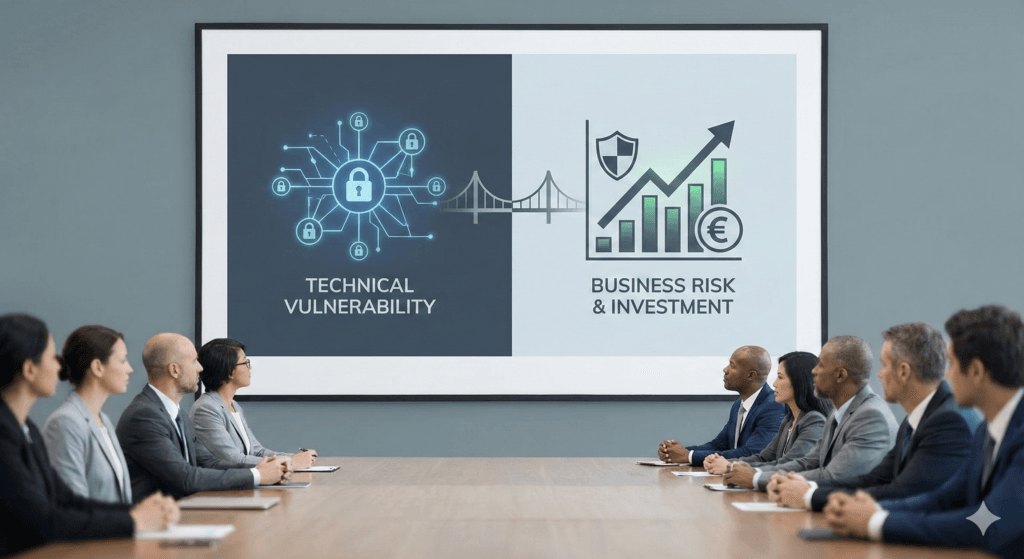

Traduciendo el Riesgo: Cómo presentar informes de ciberseguridad que el CEO sí entienda

Hace poco tuve en mis manos un informe de auditoría técnica impecable. Eran 40 páginas de análisis exhaustivo, lleno de evidencias, puntuaciones CVSS y referencias a puertos abiertos. Sin embargo, ese documento acabó archivado en una carpeta digital que nadie volverá a abrir. El CISO estaba frustrado: «Les he mostrado con datos que tenemos sistemas […]

El impacto psicológico de los ciberataques

La gestión psicológica post-ciberataque suele ser el gran olvidado en ciberseguridad. Más allá de la “batalla técnica”, los equipos sufren estrés, ansiedad y bloqueos tras un incidente grave. Este artículo pone el foco en ese lado humano de la crisis digital y propone estrategias prácticas para construir resiliencia, aprender y salir reforzados. Cuando una organización […]

Seguridad Adaptativa con Biometría Conductual: El Futuro de la Protección

En el cambiante escenario de la ciberseguridad, la biometría conductual emerge en 2025 como una tecnología innovadora que tiene el potencial de transformar radicalmente la autenticación y el control de accesos. Más allá de los métodos tradicionales, esta disciplina se basa en una premisa disruptiva: la identificación no se limita a verificar datos estáticos o […]

La cadena de suministro: el nuevo punto vulnerable

La cadena de suministro digital se ha convertido en uno de los eslabones más débiles en la ciberseguridad corporativa, transformándose de una preocupación secundaria a una prioridad estratégica para las organizaciones. Los ataques dirigidos a proveedores de software, hardware y servicios están experimentando un crecimiento, permitiendo a los ciberdelincuentes infiltrarse en numerosas empresas simultáneamente a […]

El retorno de la inversión (ROI) en Ciberseguridad

En el panorama actual de amenazas en constante evolución, la ciberseguridad se ha convertido en una prioridad fundamental para las empresas de todos los tamaños. Sin embargo, a medida que aumentan los presupuestos de seguridad, también lo hace la necesidad de justificar estas inversiones. Demostrar el retorno de la inversión (ROI) en ciberseguridad es crucial […]

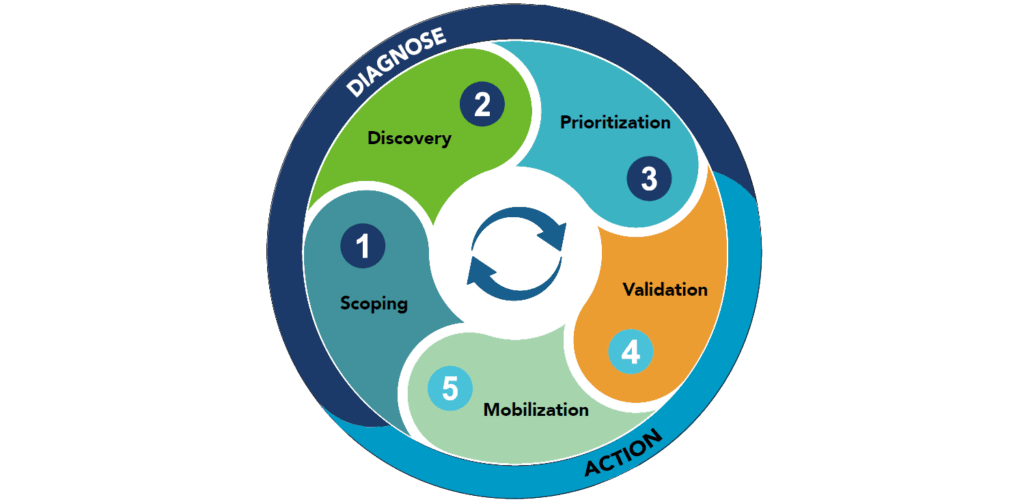

¿Qué es la gestión continua de la exposición a amenazas (CTEM)?

La Gestión Continua de la Exposición a Amenazas (CTEM, por sus siglas en inglés) es un programa proactivo y holístico de ciberseguridad diseñado para identificar, evaluar y reducir continuamente la exposición de una organización a las amenazas. Se trata de un marco de cinco etapas que ayuda a las organizaciones a identificar vulnerabilidades y exposiciones, […]

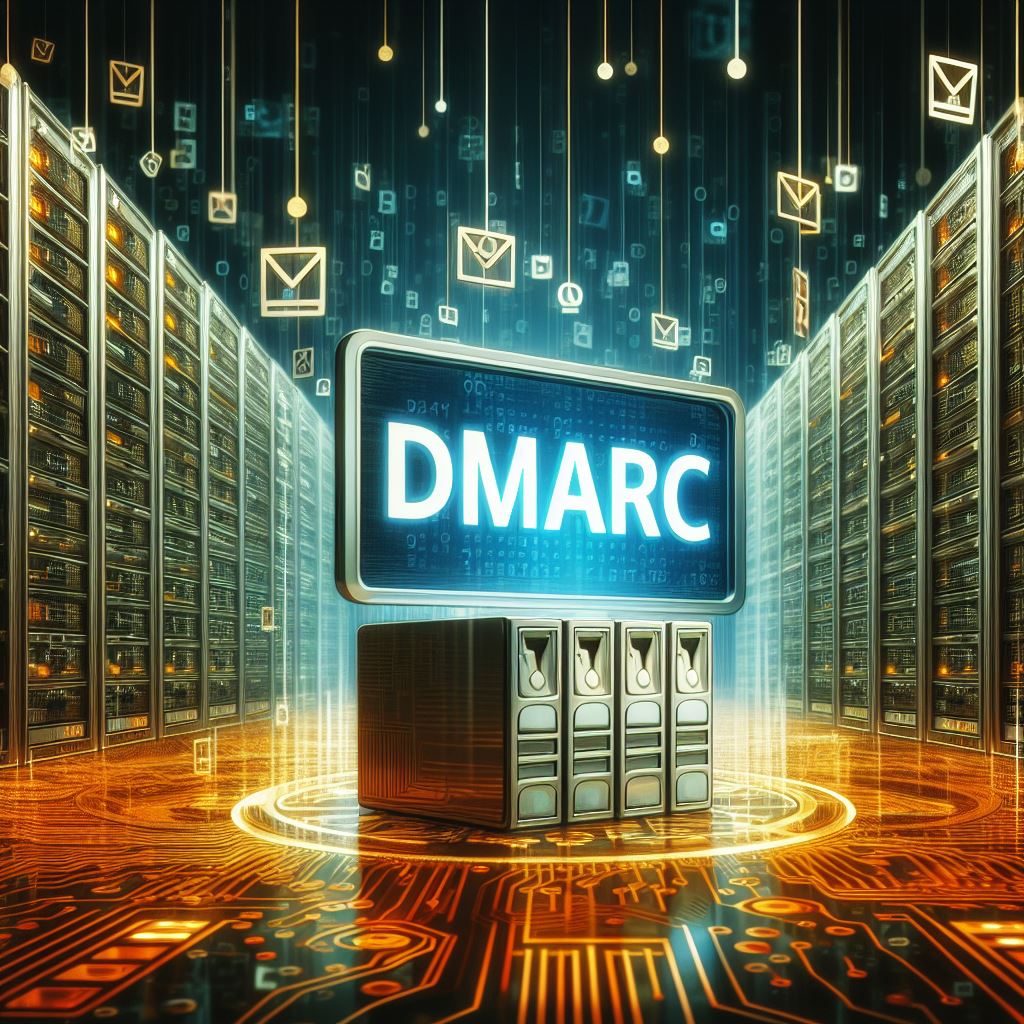

Protegiendo tu marca: DMARC

El correo electrónico es una herramienta clave para las empresas, pero su popularidad también lo convierte en un objetivo principal para los ciberdelincuentes. Las estafas por correo electrónico, especialmente los ataques BEC, han costado a las organizaciones miles de millones de dólares y han dañado la confianza del consumidor. Es hora de tomar medidas proactivas. […]

Mayores brechas de datos del año 2023

Al comenzar el nuevo año, una vez más, hacemos resumen de las brechas de seguridad que han expuesto mayor número de datos personales. El año 2023 presenció un total de 2.800 incidentes y se comprometieron más de 8 mil millones de registros según los ataques reportados. Una cifra muy superior a la del año pasado […]

Riesgo de seguridad al restablecer contraseñas: exposición del número de teléfono

¿Alguna vez te has preguntado cuánto de tu información personal está al alcance de un par de clics? En la entrada de hoy veremos el «fascinante» mundo del restablecimiento de contraseñas, y los resultados son cuanto menos preocupantes. Imagina este escenario: decides cambiar o se te ha olvidado tu contraseña en uno de tus sitios […]

Tendencias de la ciberseguridad en el segundo trimestre de 2023

Según el informe del equipo de acción de ciberseguridad de Google, en el segundo trimestre de 2023 se han identificado diversas tendencias y amenazas en el ámbito de la ciberseguridad. Entre las más destacadas se encuentran los ataques a la nube, el abuso de servicios de Software-as-a-Service (SaaS) y el aumento de la práctica de […]

Ransomware: tendencias y cómo defenderse

El ransomware es un tipo de malware que cifra los datos y exige un rescate a cambio de la clave de descifrado. Es una de las mayores amenazas a la ciberseguridad en la actualidad y está en constante evolución. En este artículo veremos 6 formas en las que el ransomware está evolucionando y cómo defenderse: […]

Elegir contraseñas fuertes

Rompiendo mitos: La fuerza de la contraseña La fuerza de las contraseñas es importante en contextos específicos, como cuando se trata de proteger información valiosa o confidencial. Sin embargo, la fuerza de la contraseña no siempre es importante. Por ejemplo, si una contraseña es robada en texto plano a través de un ataque de phishing […]

Vulnerabilidades y riesgos en VPNs: ataque de TunnelCrack

En un documento aceptado por USENIX Association, académicos de New York University y KU Leuven han detallado las vulnerabilidades conocidas colectivamente como TunnelCrack, las cuales tienen el potencial de comprometer la seguridad de las redes privadas virtuales (VPN). ¿Qué es TunnelCrack? TunnelCrack se refiere a un par de técnicas que, cuando se ejecutan correctamente, pueden […]

¿Qué es Data Security Posture Management (DSPM)?

La Gestión de la Postura de Seguridad de Datos (Data Security Posture Management – DSPM) es un enfoque para asegurar que los datos sensibles siempre tengan la postura de seguridad correcta sin importar si se han movido o duplicado. Como ejemplo, si tenemos una buena postura de seguridad para los datos en la nube, protegiéndolos […]

El impacto de la inteligencia artificial en los ataques de ingeniería social

La ingeniería social es un conjunto de técnicas utilizadas por los ciberdelincuentes para engañar a las personas y hacer que divulguen información confidencial o realicen acciones perjudiciales. En este post, discutiremos los tipos más comunes de ataques de ingeniería social y cómo se está usando la inteligencia artificial para mejorar la eficacia de estos. Los […]

Cómo proteger tus cuentas en línea

En un mundo cada vez más conectado, es fundamental proteger nuestros datos y cuentas en línea. Desde redes sociales hasta banca electrónica, todos tenemos información valiosa que debemos proteger de los ciberataques. En este post, compartimos algunos consejos y trucos para mantener tus datos seguros. Consejo 1: Olvida tus contraseñas Muchas personas usan las mismas […]

Panorama de las brechas de datos personales del año 2022

Cada vez son más las organizaciones que sufren pérdidas de información confidencial debido a ataques cibernéticos, errores humanos o malas prácticas de seguridad. Esto puede implicar no solo un impacto económico significativo, ya sea por el rescate de los datos o las sanciones, sino también dañar la reputación de la empresa. Es difícil saber con […]