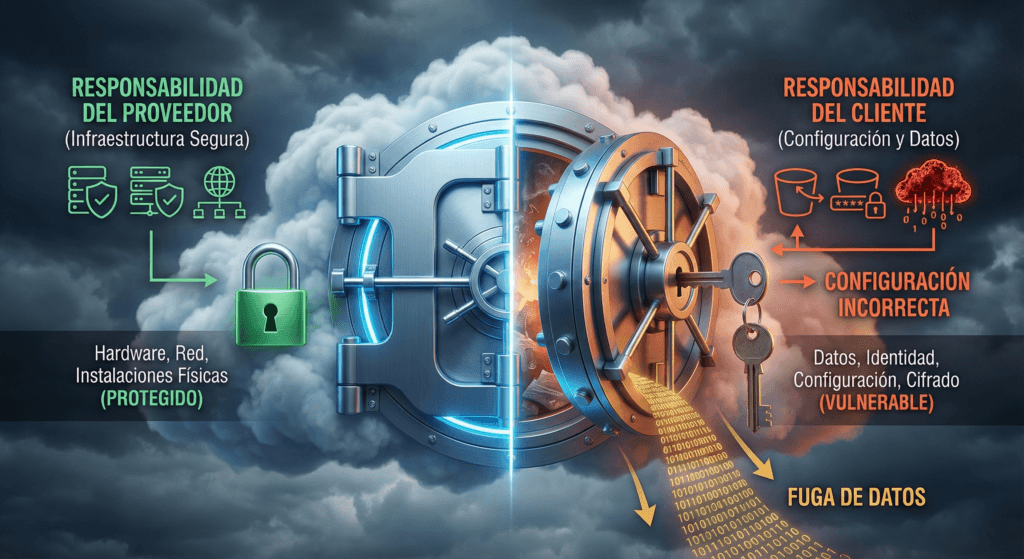

Mitos de la seguridad cloud: Por qué la configuración por defecto no te protege

En las últimas semanas he mantenido varias reuniones con directivos que me han dejado realmente inquieto. Hay un patrón se repite de forma sistemática que parecía que ya deberíamos haber superado. Me siento con un CEO o un Director General para revisar su estrategia digital y, cuando toco el tema de la inversión específica en […]

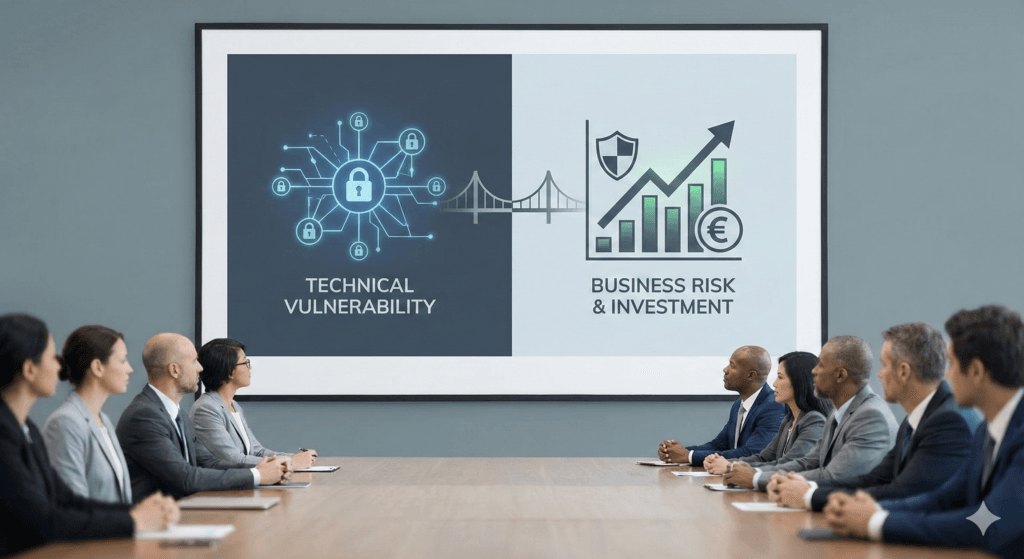

Traduciendo el Riesgo: Cómo presentar informes de ciberseguridad que el CEO sí entienda

Hace poco tuve en mis manos un informe de auditoría técnica impecable. Eran 40 páginas de análisis exhaustivo, lleno de evidencias, puntuaciones CVSS y referencias a puertos abiertos. Sin embargo, ese documento acabó archivado en una carpeta digital que nadie volverá a abrir. El CISO estaba frustrado: «Les he mostrado con datos que tenemos sistemas […]

El impacto psicológico de los ciberataques

La gestión psicológica post-ciberataque suele ser el gran olvidado en ciberseguridad. Más allá de la “batalla técnica”, los equipos sufren estrés, ansiedad y bloqueos tras un incidente grave. Este artículo pone el foco en ese lado humano de la crisis digital y propone estrategias prácticas para construir resiliencia, aprender y salir reforzados. Cuando una organización […]

Seguridad Adaptativa con Biometría Conductual: El Futuro de la Protección

En el cambiante escenario de la ciberseguridad, la biometría conductual emerge en 2025 como una tecnología innovadora que tiene el potencial de transformar radicalmente la autenticación y el control de accesos. Más allá de los métodos tradicionales, esta disciplina se basa en una premisa disruptiva: la identificación no se limita a verificar datos estáticos o […]

La cadena de suministro: el nuevo punto vulnerable

La cadena de suministro digital se ha convertido en uno de los eslabones más débiles en la ciberseguridad corporativa, transformándose de una preocupación secundaria a una prioridad estratégica para las organizaciones. Los ataques dirigidos a proveedores de software, hardware y servicios están experimentando un crecimiento, permitiendo a los ciberdelincuentes infiltrarse en numerosas empresas simultáneamente a […]

El retorno de la inversión (ROI) en Ciberseguridad

En el panorama actual de amenazas en constante evolución, la ciberseguridad se ha convertido en una prioridad fundamental para las empresas de todos los tamaños. Sin embargo, a medida que aumentan los presupuestos de seguridad, también lo hace la necesidad de justificar estas inversiones. Demostrar el retorno de la inversión (ROI) en ciberseguridad es crucial […]

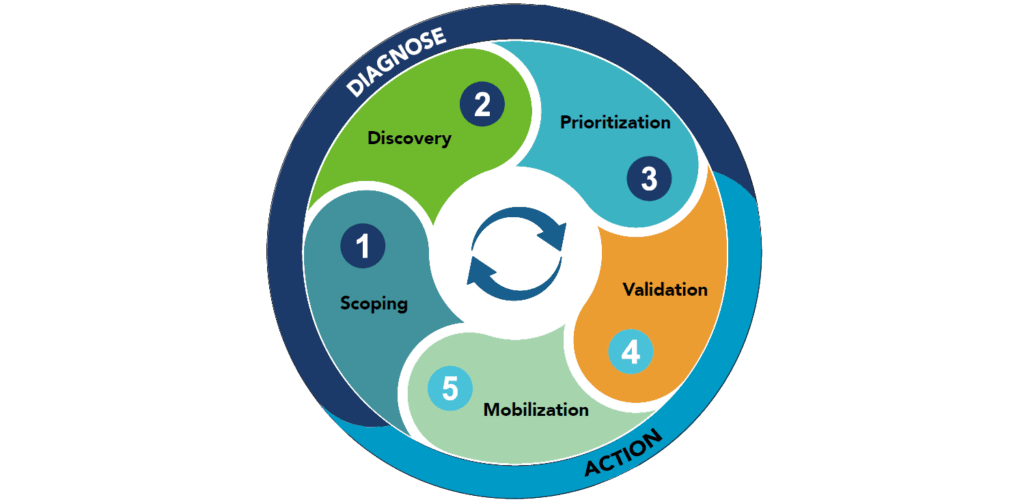

¿Qué es la gestión continua de la exposición a amenazas (CTEM)?

La Gestión Continua de la Exposición a Amenazas (CTEM, por sus siglas en inglés) es un programa proactivo y holístico de ciberseguridad diseñado para identificar, evaluar y reducir continuamente la exposición de una organización a las amenazas. Se trata de un marco de cinco etapas que ayuda a las organizaciones a identificar vulnerabilidades y exposiciones, […]