En las últimas semanas he mantenido varias reuniones con directivos que me han dejado realmente inquieto. Hay un patrón se repite de forma sistemática que parecía que ya deberíamos haber superado.

Me siento con un CEO o un Director General para revisar su estrategia digital y, cuando toco el tema de la inversión específica en seguridad cloud, recibo la misma respuesta, casi calcada: «Ese tema ya no nos preocupa tanto. Ahora estamos en la nube».

Esta frase denota una falsa sensación de seguridad que está poniendo en riesgo la continuidad de negocios enteros. Migrar la infraestructura no significa externalizar el riesgo; simplemente cambia la naturaleza del mismo.

A continuación, analizo por qué este razonamiento es falso y cómo corregirlo antes de que sea tarde.

1. El error de concepto: Infraestructura vs. Uso

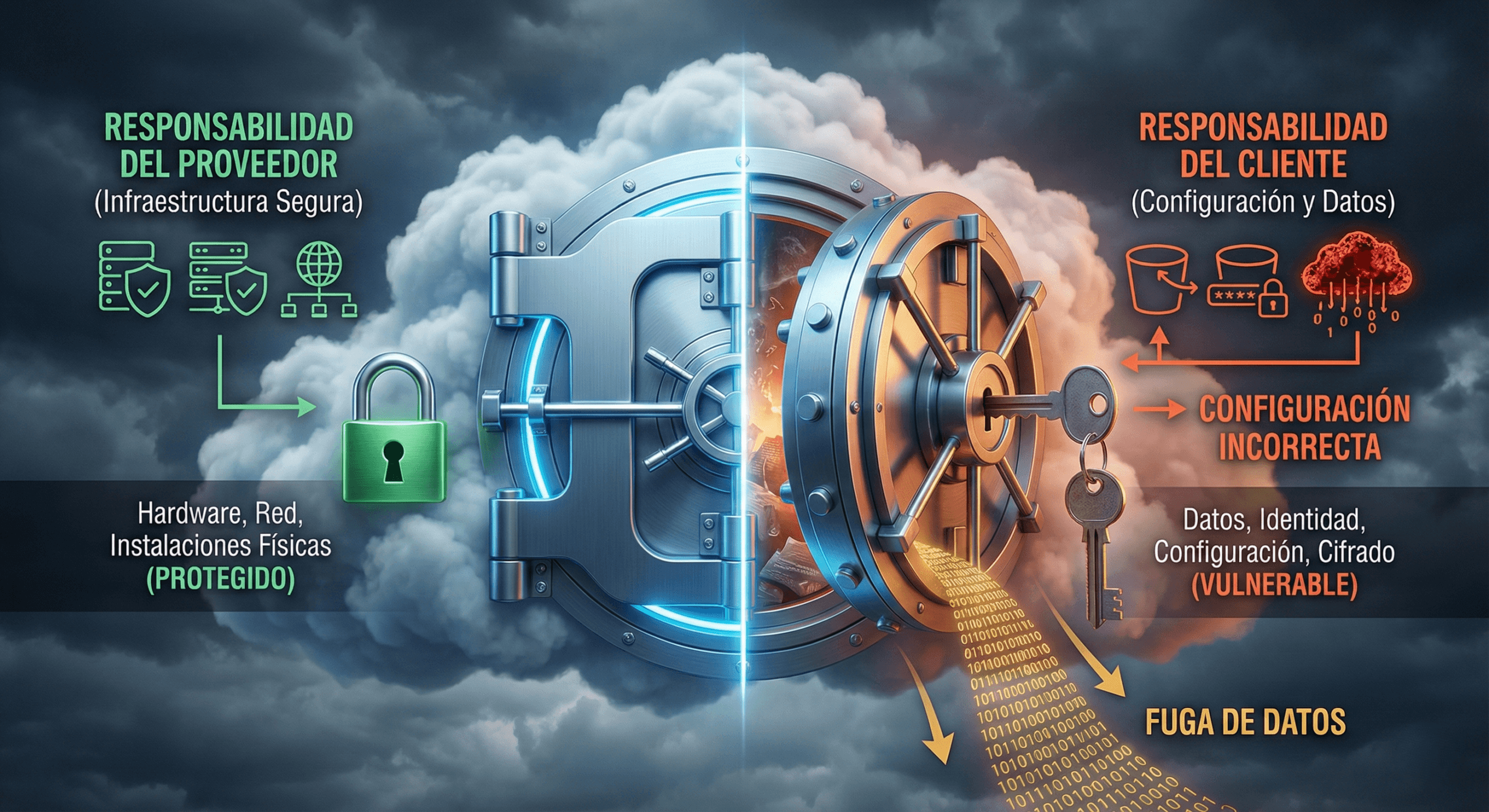

Muchos directivos confunden la seguridad de la infraestructura con la seguridad en la infraestructura.

Los grandes proveedores (Amazon, Microsoft, Google) invierten miles de millones en proteger sus centros de datos. Sus servidores son fortalezas físicas y lógicas. Sin embargo, ellos te entregan un entorno seguro, no un uso seguro del mismo.

La analogía es simple:

- El proveedor te alquila un apartamento con la mejor puerta blindada del mercado (la infraestructura).

- Si tú decides dejar la puerta abierta, o repartes copias de la llave a desconocidos (la configuración de identidades), el robo es responsabilidad tuya, no del propietario del edificio.

2. El contrato que nadie lee: Responsabilidad Compartida

Esto no es una opinión, es una cláusula contractual. Todos los proveedores de nube operan bajo el Modelo de Responsabilidad Compartida.

- El Proveedor asegura: El hardware, el software base, la red global y las instalaciones físicas.

- Tú aseguras: Tus datos, la gestión de identidades y accesos (IAM), el cifrado, la configuración del firewall y el sistema operativo.

Si un atacante entra porque un empleado usó una contraseña débil o porque dejaste una base de datos expuesta a internet, el proveedor no te cubrirá. Su contrato se cumplió: el servidor no falló, fallaste tú al configurarlo.

3. Los datos: El enemigo está en la configuración

La realidad estadística contradice la intuición de estar «protegido por el gigante». Según proyecciones de consultoras como Gartner, hasta el 99% de los fallos de seguridad en la nube son culpa del cliente, no del proveedor.

Los vectores de ataque actuales no buscan romper la criptografía de Google. Buscan errores humanos básicos:

- Buckets de almacenamiento configurados como «públicos» por error.

- Credenciales de acceso privilegiado sin autenticación multifactor (MFA).

- Permisos excesivos otorgados a usuarios que no los necesitan (violación del principio de Least Privilege).

Guía Táctica: Cómo puede el CISO desbloquear el presupuesto

Este es el punto crítico. He visto a CISOs competentes perder la batalla presupuestaria porque intentan vender «miedo tecnológico» en lugar de «riesgo de negocio».

Si eres responsable de seguridad y tu directiva cree que la nube es segura por defecto, utiliza estos cuatro argumentos para justificar la inversión en herramientas de seguridad cloud (como CSPM o CWPP):

A. Traduce la «Visibilidad» a «Control de Costes»

- El problema: En la nube, es fácil levantar servidores y olvidarlos («Shadow IT»). Estos activos olvidados son puertas traseras sin vigilancia.

- El argumento: «Necesitamos herramientas de seguridad no solo para protegernos, sino para ver qué estamos usando. La visibilidad nos permite eliminar activos zombis y reducir la factura de la nube, pagando la herramienta de seguridad con el propio ahorro».

B. La velocidad del ataque

- El problema: En un centro de datos tradicional, un ataque puede tardar días en propagarse. En la nube, mediante scripts automatizados, un atacante puede copiar tu base de datos completa en minutos.

- El argumento: «La seguridad manual no escala en la nube. Necesitamos automatización defensiva. No pagamos por ‘más seguridad’, pagamos por ‘velocidad de reacción’ para evitar que un incidente menor se convierta en una notificación a la agencia de protección de datos».

C. Cumplimiento Normativo (GDPR/ISO)

- El problema: El proveedor cumple su parte de la norma, pero tú eres el custodio de los datos de tus clientes.

- El argumento: «AWS/Azure cumple con la ISO 27001, pero eso no certifica a nuestra empresa. Si auditores externos ven que no gestionamos quién accede a los datos, la multa es para nosotros, no para el proveedor».

D. El coste de la re-ingeniería

- El problema: Corregir una mala arquitectura de seguridad una vez que la aplicación está en producción es más caro que hacerlo en el diseño.

- El argumento: «Invertir ahora en seguridad Cloud-Native es una medida de eficiencia financiera. Evita que tengamos que detener el desarrollo en seis meses para reescribir la plataforma por un fallo de arquitectura».

Conclusión

La nube es una herramienta potente, pero no es un piloto automático. Creer que estamos seguros por el simple hecho de «estar en la nube» no es una estrategia; es una negligencia.

Revisa tu modelo de responsabilidad hoy mismo. Si no estás gestionando activamente tu postura de seguridad en la nube, nadie lo está haciendo por ti.